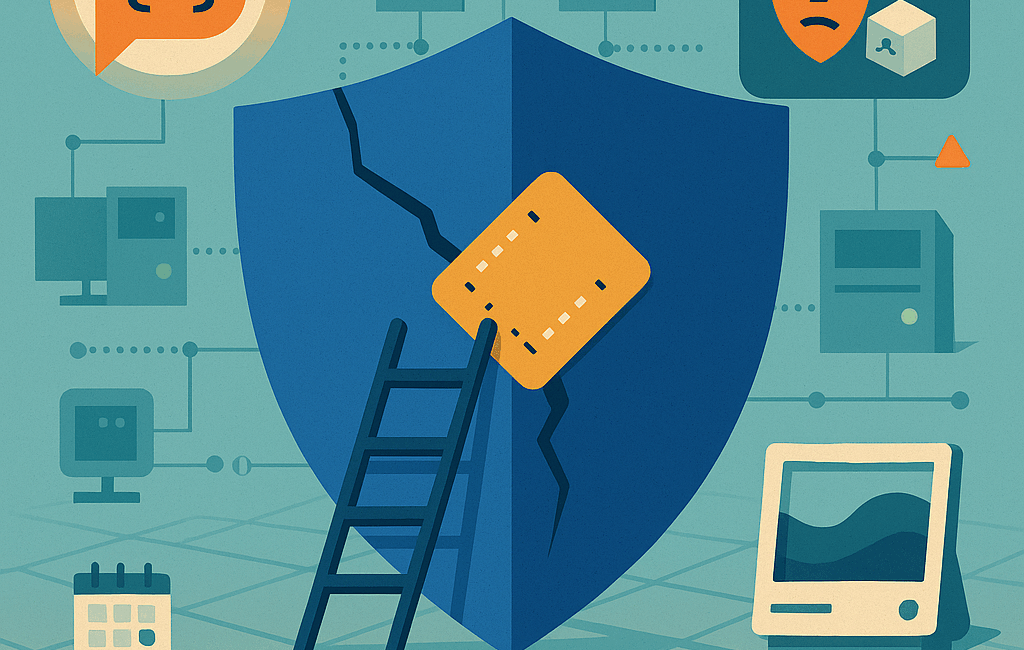

Le Patch Tuesday de novembre 2025 : un correctif capital pour le noyau Windows

En ce mois de novembre 2025, Microsoft a déployé son traditionnelle mise à jour mensuelle de sécurité, aussi connue sous le nom de Patch Tuesday, ciblant 63 vulnérabilités dans ses différents produits. Parmi elles, une faille zero day particulièrement critique affectant le noyau Windows, qui nécessite une attention urgente de la part des administrateurs système et des équipes de sécurité.

Cette vulnérabilité, identifiée sous le numéro CVE-2025-62215, expose les serveurs contrôleurs et postes de travail à des risques d’élévation de privilèges, un vecteur d’attaque souvent exploité par les cybercriminels pour étendre leur accès au sein d’une infrastructure réseau.

Une faille complexe mais activement exploitée

Bien que difficile à exploiter, cette faille zero day bénéficie actuellement d’une exploitation active, ce qui accentue la nécessité de son rapide déploiement. L’attaque se base sur une condition de compétition (« race condition ») dans la gestion de la mémoire du noyau, provoquant un double libération de mémoire (double free). Ce dysfonctionnement entraîne une corruption de la mémoire du noyau, permettant à un attaquant local doté de privilèges basiques de contourner la sécurité et d’exécuter des actions avec des privilèges élevés.

Comme l’explique Satnam Narang, ingénieur de recherche senior chez Tenable, ces failles d’élévation de privilèges sont souvent des portes d’entrée clés pour mener des attaques plus étendues, rendant la correction de cette vulnérabilité impérative.

Pour mieux comprendre les enjeux de ces vulnérabilités critiques dans Windows et leurs impacts, vous pouvez lire notre article détaillé sur Multiples vulnérabilités dans Microsoft Windows : un état des lieux essentiel.

Impact sur Windows 10 et programme ESU

Cette faille touche toutes les éditions supportées de Windows, y compris Windows 10 sous Extended Security Updates (ESU). Certaines difficultés ont été rapportées pour s’inscrire à ce programme, ce qui a poussé Microsoft à publier une mise à jour out-of-band (KB5071959) pour faciliter l’accès au support étendu, indispensable pour maintenir la sécurité sur des versions proches de la fin de vie.

Ce point rappelle l’importance d’une stratégie proactive en cybersécurité 2025 : les 6 tendances clés pour anticiper les cyber-menaces, notamment la mise à jour régulière et la gestion des supports étendus.

Autres vulnérabilités notables dans cette mise à jour

Copilot Chat : une vulnérabilité dans l’extension Visual Studio Code

Une autre faille critique, référencée CVE-2025-62222, touche l’extension Copilot Chat pour Visual Studio Code, permettant potentiellement une exécution de code à distance. Cette vulnérabilité, bien que jugée peu probable à exploiter, met en lumière les nouveaux risques liés à l’intelligence artificielle générative et agentique, incluant les grands modèles de langage et outils d’édition assistés par IA.

Pour tout savoir sur l’impact de l’IA dans les outils numériques, consultez notre article sur Comment l’intelligence artificielle (IA) transforme la création de sites web en 2025 ?.

Kerberos dans Active Directory : un risque d’usurpation d’identité

Le protocole d’authentification Kerberos, fondamental dans Active Directory, est également concerné par une faille critique nommée CheckSum (CVE-2025-60704). Si elle était exploitée, cette vulnérabilité permettrait à un attaquant d’usurper l’identité d’utilisateurs authentifiés et d’obtenir des privilèges étendus en restant dissimulé dans le réseau. Ce problème affecte des milliers d’entreprises mondiales utilisant la délégation Kerberos.

Cette vulnérabilité souligne combien la gestion des identités et la sécurité dans les infrastructures Windows sont vitales, un sujet abordé dans notre analyse approfondie de L’enjeu critique de la cybersécurité dans les projets d’innovation.

Graphics Component : une vulnérabilité à ne pas sous-estimer

La CVE-2025-60724 révèle un débordement de mémoire tampon dans Graphics Component, une faille critique pouvant entraîner une exécution de code à distance sans nécessiter l’intervention de l’utilisateur. Les services web traitant des documents contenant des fichiers image EMF malveillants sont particulièrement concernés, ce qui soulève des questions majeures pour les infrastructures SharePoint et autres outils tiers.

La protection des services web est un volet essentiel de toute politique de sécurité, détaillé dans notre article sur Cybersécurité 2025 : Exploration des 6 Tendances Capitales.

Correctifs chez SAP : des vulnérabilités sévères également réparées

En parallèle, SAP a publié plusieurs mises à jour corrigeant des bugs critiques, notamment dans Commerce Cloud et CommonCryptoLib. Une vulnérabilité majeure (score CVSS 10) touchant SQL Anywhere Monitor, un outil de gestion de bases de données, a conduit à la suppression de ce composant par SAP. De plus, la CVE-2025-42887 dans Solution Manager, une faille d’injection de code à distance, a été corrigée avec une amélioration des contrôles sur les entrées utilisateur.

Ces correctifs soulignent la nécessité d’une gouvernance rigoureuse des vulnérabilités dans les environnements complexes, combinant l’application des patchs, la segmentation des réseaux et une surveillance proactive.

Conclusion : quelle stratégie pour gérer ces vulnérabilités Windows et au-delà ?

Le Patch Tuesday de novembre 2025 rappelle que malgré une baisse du nombre total de failles corrigées, les vulnérabilités Windows les plus critiques restent une menace sérieuse. Les RSSI et responsables IT doivent non seulement déployer les patchs recommandés, mais aussi renforcer la segmentation réseau, optimiser la supervision post-correctif et intégrer une approche globale de sécurité face aux nouveaux défis posés par l’IA et les environnements hybrides.

Enfin, les mises à jour régulières des logiciels, combinées à une veille technologique sur les innovations et risques cybersécurité, restent des piliers essentiels pour protéger efficacement les infrastructures numériques. Pour approfondir la veille et les tendances en cybersécurité, nous vous invitons à consulter notre dossier complet sur La cybersécurité : enjeux, formations et perspectives professionnelles.

Suivre les évolutions et innovations technologiques, notamment en intelligence artificielle, peut également offrir un avantage stratégique, comme exposé dans notre article sur la Révolution AI : Les Progrès Étonnants et les Nouveaux Fronts de l’Intelligence Artificielle en 2025.